ПРИМЕНЕНИЕ НЕЧЕТКИХ КЛЮЧЕЙ В НЕЙРО - НЕЧЕТКИХ СИСТЕМАХ УПРАВЛЕНИЯ.

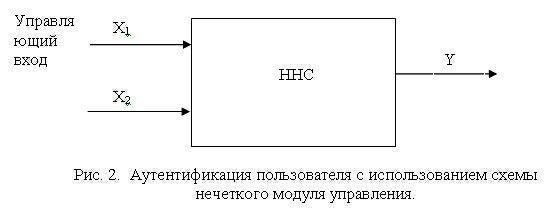

В общем случае современные системы однофакторной аутентификации представляют собой отдельный модуль, независимый от базовой структуры программного комплекса. Двухфакторные системы в дополнение к секретному паролю используют некий материальный носитель дополнительной ключевой последовательности (магнитную карту, криптотокен, смарт-карту и т.п.) Это улучшает защищенность систем в целом, но не решает всех проблем связанных с разработкой подобных аппаратно-программных комплексов. Если не брать во внимание разнообразные виды удаленных атак на существующие системы аутентификации [1,2], то одной из основных проблем с которыми сталкиваются разработчики подобных систем является необходимость передачи по открытому каналу связи ключевой последовательности, в открытом или зашифрованном виде. Подходы к решению данных проблем, с использованием нейронных сетей уже получили некоторое освещение в литературе. В настоящей работе предлагается один из вариантов встраивания функции аутентификации в произвольную нейро-нечеткую систему управления. Для экспериментов была построена нейро-нечеткая система, содержащая два входных (Х1 и Х2) и один выходной (Y) канал, содержащая три произвольных управляющих правила. Структура данной системы изображена на рис 2.

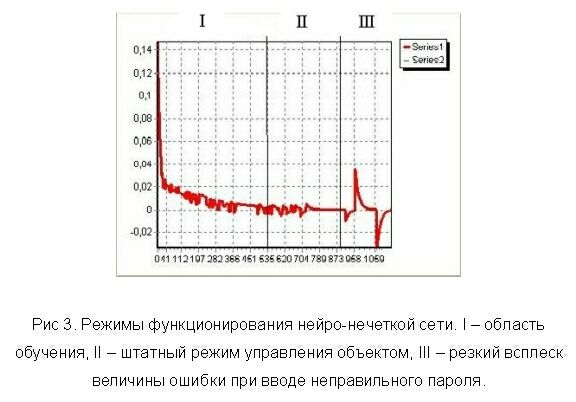

Количество слоев, количество нейронов на слой и вид функций активации выбраны в соответствии с рекомендациями, изложенными в [3]. L1 = n * N = 2*3 = 6 нейронов в слое 1, где n - количество входных переменных, N - количество нечетких правил. L2 = N = 3 нейрона в слое 2. L3 = 2 нейрона. L4 = 1 нейрон. Моделирование производилось в среде Delphi 6.0. Перед началом обучения случайным образом выбирался нечеткий ключ. В качестве нечеткого ключа нами был использован произвольный числовой диапазон из промежутка [0..1]. Ширина этого диапазона тоже выбирается произвольно и в общем случае зависит от выбранного шага обучения, степени точности вычисления весовых коэффициентов и диапазона выходных управляющих сигналов. На вход Х2 подается среднее значение из диапазона нечеткого ключа. Значение на этом входе оставалось постоянным на протяжении всего времени обучения. После этого выбирался диапазон изменения выходной величины (Y), диапазон изменения входной величины Х1 и затем в течение ряда эпох производилось обучение сети алгоритму управления. (Рис 3, область 1) После непродолжительного обучения порядка 100-200 эпох, сеть начинала корректно следовать заданной функции управления. До тех пор, пока на вход Х2 подается правильное значение нечеткого ключа, управляющие сигналы (Y) остаются в пределах выбранного диапазона. (Рис 3, область 2) При подаче на вход Х2 значения вне диапазона нечеткого ключа, на выходе сети наблюдается резкий всплеск абсалютной величины ошибки, что позволяет выявить и заблокировать несанкционированный доступ к устройству управления. (Рис 3, область 3)

Таким образом тестирование показало принципиальную возможность встраивания функции аутентификации в нейро-нечеткие системы управления. Преимуществом подобных систем является возможность встраивать в нейро-нечеткие системы поддержку средств санкционированного доступа без необходимости построения блоков аутентификации в виде дополнительных модулей. Кроме того ни сам ключ ни его хеш-функция нигде в системе не хранится, что также является преимуществом. Однако вопрос криптографической устойчивости подобных систем к разным видам атак остается открытым и требует дополнительных исследований.